… plus meine Lieblings-Tools

1. Überblick

Der angemessene Schutz der genutzten Daten und Informationen ist ein Eckpfeiler erfolgreicher KI-Projekte, insbesondere der generativen KI, die oft große Datensätze erfordert.

Anonymisierung und Pseudonymisierung sind Schlüsselverfahren, die sensible Informationen schützen und gleichzeitig sicherstellen, dass die Datensätze für die Analyse nützlich bleiben.

Ich arbeite mit den folgenden Techniken und Tools, die meiner Erfahrung nach praktische Möglichkeiten zur Einhaltung von Vertraulichkeitsvorgaben bieten.

In diesem Artikel werden “desktopfreundliche” Tools und manuelle Techniken vorgestellt, die den Einstieg erleichtern und auch für kleinere Projekte geeignet sind.

2. Schlüsselkonzepte

Was ist Datenanonymisierung?

Bei der Anonymisierung von Daten werden persönlich identifizierbare Informationen (PII) entfernt oder verändert, um sicherzustellen, dass Personen aus einem Datensatz nicht identifiziert werden können.

Was ist Pseudonymisierung?

Bei der Pseudonymisierung werden Identifikatoren durch Pseudonyme, wie z. B. eindeutige Codes, ersetzt, um das Risiko der Aufdeckung zu verringern und gleichzeitig den analytischen Wert der Daten zu erhalten.

Hauptunterschiede:

– Anonymisierung: Unumkehrbarer Prozess; geeignet für Datensätze, die für die Öffentlichkeit bestimmt sind.

– Pseudonymisierung: Umkehrbar unter kontrollierten Bedingungen; ideal für interne Analysen.

Wann man sie in KI-Projekten einsetzt:

Verwenden Sie die Anonymisierung, wenn Sie Datensätze extern weitergeben oder Forschungsergebnisse veröffentlichen.

Verwenden Sie die Pseudonymisierung für die interne Entwicklung und Prüfung, wenn Reversibilität erforderlich ist.

3. Herausforderungen bei der Sicherstellung des Datenschutzes in der KI

Risiken der Verwendung echter Daten:

Bei generativen KI-Modellen, die auf realen Daten trainiert werden, besteht die Gefahr, dass sensible Informationen preisgegeben werden, was zu Compliance-Verstößen oder Rufschädigung führen kann.

Häufige Fallstricke bei der Anonymisierung:

– Risiken der Re-Identifizierung: Muster in Daten können versehentlich die Identifizierung von Personen ermöglichen.

– Verlust der Datennutzbarkeit: Eine zu starke Anonymisierung kann den Nutzen von Datensätzen verringern.

Abwägen zwischen Datenschutz und Nutzwert:

Durch die Anwendung maßgeschneiderter Anonymisierungstechniken wird sichergestellt, dass die Datensätze sowohl privat als auch funktional bleiben.

4. Anonymisierungstechniken

Datenmaskierung/ Data Masking:

Ersetzen Sie sensible Daten durch fiktive, aber realistische Informationen.

Beispiel: Ändern Sie „John Doe“ in „Alex Smith“.

Anwendungsfall: Maskieren von Mitarbeiternamen in internen Prüfberichten.

Verallgemeinerung/ Generalization:

Daten in breitere Kategorien einteilen.

Beispiel: Ersetzen Sie bestimmte Produktionsdaten durch Bereiche wie „Woche 1“ oder „Monat 1“.

Anwendungsfall: Aggregieren von Produktionsdaten zur Analyse von Trends, ohne genaue Zeitpläne offenzulegen.

Unterdrückung/ Suppression:

Entfernen Sie sensible Felder oder Datensätze vollständig.

Beispiel: Auslassen bestimmter Kontaktdaten von Lieferanten in gemeinsamen Qualitätsberichten.

Anwendungsfall: Vereinfachung von Compliance-Berichten für externe Stakeholder.

Datenvertauschung/ Data Swapping:

Mischen Sie Attributwerte innerhalb des Datensatzes, um Muster zu unterbrechen.

Beispiel: Vertauschen von Chargennummern zwischen Datensätzen, um Rückverfolgbarkeitsketten zu verschleiern.

Anwendungsfall: Schutz von Rückverfolgbarkeitsinformationen in Schulungsdatensätzen für den internen Gebrauch.

Manuelle Methoden:

Verwenden Sie Microsoft Excel für kleine Datensätze, um Daten effektiv zu maskieren, zu unterdrücken oder zu verallgemeinern.

5. Pseudonymisierungstechniken

Verwendung von Pseudonymen oder eindeutigen Codes:

Beispiel: Ersetzen der Lieferantennamen durch „SUPPLIER_001“.

Anwendungsfall: Interne Lieferantenbewertungsberichte.

Tokenisierung:

Ersetzen Sie sensible Daten durch Token.

Beispiel: Ersetzen von Produktionschargennummern durch eindeutige Token.

Anwendungsfall: Sichere Daten zur Rückverfolgbarkeit der Produktion für die interne Überprüfung.

Anwendungsbeispiele:

In Verwaltungsabläufen vereinfachen Pseudonyme die Rückverfolgung, ohne die Identität preiszugeben.

Im Qualitätsmanagement sorgt die Tokenisierung dafür, dass sensible Lieferanten- und Produktionsdaten sicher bleiben.

6. Tools für Einsteiger

Microsoft Excel:

– Überblick: Nützlich für kleinere Anonymisierungsaufgaben mit eingebauten Funktionen zur Maskierung und Verallgemeinerung.

OpenRefine:

– Überblick: Ein leistungsstarkes Tool zur Bereinigung und Umwandlung von Daten.

– Vorteile: Ermöglicht den effizienten Umgang mit unübersichtlichen Datensätzen, einschließlich Anonymisierungs- und Pseudonymisierungsaufgaben.

– Anwendungsfall: Ideal für die Vorbereitung von Datensätzen in Qualitätsmanagement-Workflows, z. B. zur Standardisierung von Lieferantendatensätzen oder zum Entfernen von Duplikaten.

ARX-Datenanonymisierungs-Tool:

– Merkmale: Kostenloses, quelloffenes Tool, das verschiedene Datenschutzmodelle unterstützt.

– Vorteile: Verarbeitet große Datensätze und bietet benutzerfreundliche Schnittstellen.

Generatoren für synthetische Daten:

Beispiel-Tool: Syntho AI generiert künstliche Datensätze, die reale Datenmuster imitieren.

Anwendungsfall: Entwickeln Sie KI-Modelle, ohne reale Produktions- oder Lieferantendaten zu riskieren.

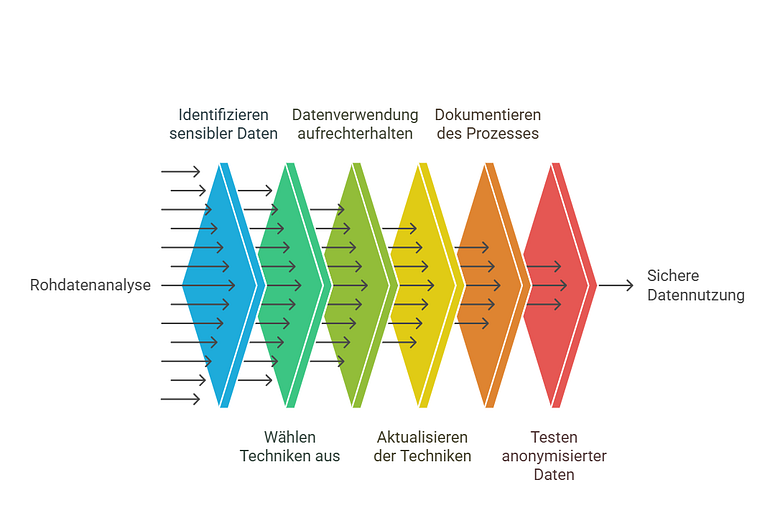

7. Bewährte Praktiken für die Implementierung

– Identifizierung sensibler Datenfelder: Prüfen Sie Datensätze auf personenbezogene Daten und ggf. vertrauliche Infos, wie z. B. Lieferantennamen, Bewertungen oder Mitarbeiter-IDs.

– Geeignete Techniken auswählen: Passen Sie die Anonymisierungs- oder Pseudonymisierungsmethoden an den Typ des Datensatzes und die beabsichtigte Verwendung an.

– Datenverwendung beibehalten: Bringen Sie den Datenschutz mit den analytischen Anforderungen in Einklang, um die Relevanz der Datensätze zu erhalten.

– Regelmäßige Aktualisierung der Techniken: Bleiben Sie über neue Methoden und Schwachstellen informiert.

– Dokumentieren Sie den Prozess: Führen Sie detaillierte Aufzeichnungen, um Konsistenz und Verantwortlichkeit zu gewährleisten.

– Anonymisierte Daten testen: Validieren Sie Datensätze, um sicherzustellen, dass eine erneute Identifizierung unmöglich ist.

– Verwenden Sie wenn möglich synthetische Daten: Entscheiden Sie sich für künstliche Datensätze, um die Risiken für die Privatsphäre vollständig zu minimieren.

8. Quellen für Datensätze

Öffentlich verfügbare Datensätze:

Öffentliche Datenportale und akademische Einrichtungen.

Kaggle etc.

Synthetische Datengeneratoren:

Tools wie Syntho AI bieten realistische, aber künstliche Datensätze für das Training von Modellen.

Interne Daten:

Anwendung von Anonymisierungstechniken auf Unternehmensdaten zur sicheren Wiederverwendung.

9. Wichtigste Schlussfolgerungen

Anonymisierung und Pseudonymisierung von Daten sind für den Schutz der Privatsphäre in KI-Projekten unerlässlich.

Anfänger können für den Anfang desktopfreundliche Tools wie Excel und OpenRefine nutzen.

Aktualisieren Sie regelmäßig die Methoden und dokumentieren Sie die Prozesse, um die Einhaltung der Vorschriften zu gewährleisten und das Vertrauen zu erhalten.

10. Häufig gestellte Fragen

Wie kann ich überprüfen, ob anonymisierte Daten sicher sind?

Führen Sie Datenschutz-Audits und Re-Identifizierungstests durch.

Können synthetische Daten echte Datensätze vollständig ersetzen?

Synthetische Daten sind sehr nützlich, können aber nicht immer die Komplexität realer Szenarien erfassen.

11. Schlussfolgerung

Der Datenschutz ist ein wesentlicher Faktor für den Aufbau von Vertrauen und die Einhaltung von Vorschriften in KI-Projekten. Durch die Einführung von Anonymisierungs- und Pseudonymisierungstechniken können Qualitätsmanager und Verwaltungsmitarbeiter sensible Daten schützen und gleichzeitig Innovationen ermöglichen.

Fangen Sie klein an, erkunden Sie die empfohlenen Tools und legen Sie Wert auf regelmäßige Aktualisierungen Ihrer Datenschutzpraktiken.